Hospital Network Design & Implementation Using Cisco Packet Tracer

Published:

Introduction au Projet

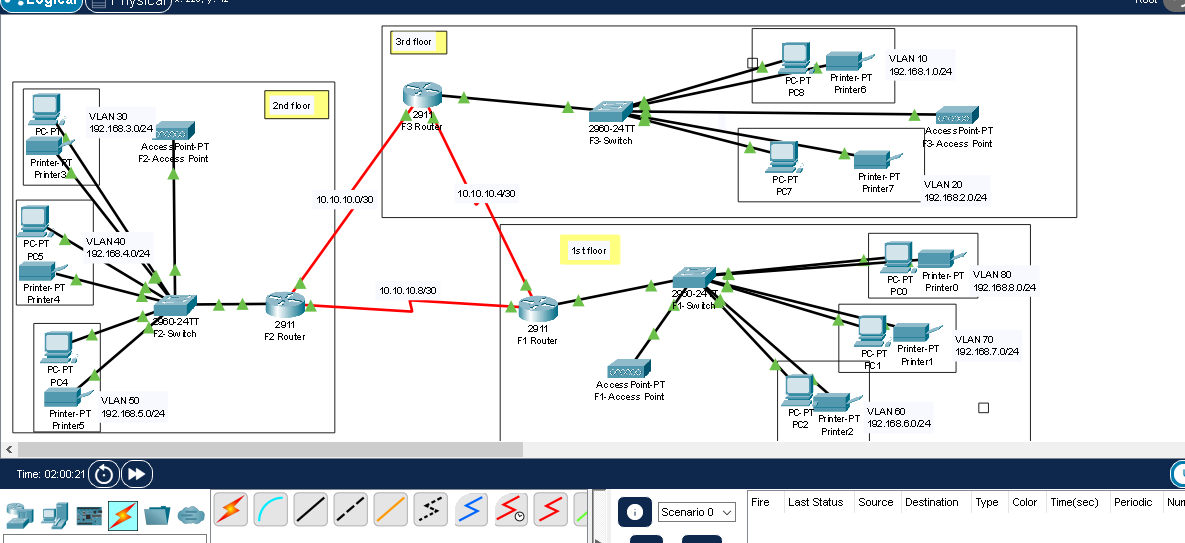

Ce projet consiste à concevoir, configurer et sécuriser l’infrastructure réseau complète d’un hôpital de trois étages à l’aide de Cisco Packet Tracer. L’objectif principal est de créer un réseau robuste, segmenté et sécurisé, où chaque service hospitalier dispose de son propre réseau logique (VLAN) pour garantir la confidentialité des données et optimiser les performances. La topologie s’articule autour de trois routeurs (un par étage) et de plusieurs switchs, assurant une communication inter-VLAN efficace et une connectivité externe sécurisée grâce au protocole de routage OSPF et à l’accès à distance via SSH.

Plan du Projet

Étape 1 : Conception Logique du Réseau : Segmentation par VLANs

Étape 2 : Création des Vlans

Étape 3 : Routage Inter-VLAN : La Technique “Router-on-a-Stick”

Étape 4 : Attribution Automatique d’Adresses IP : Service DHCP

Étape 5 : Routage Dynamique avec OSPF

Étape 6 : Sécurité – Configuration SSH des routeurs et Port-Security

Réalisation du Projet

Étape 1 : Conception Logique du Réseau : Segmentation par VLANs

La première étape consiste à segmenter le réseau en fonction des différents services de l’hôpital pour isoler les flux de données et renforcer la sécurité. Chaque étage est équipé d’un routeur et d’un ou plusieurs switchs pour gérer ses propres VLANs. Voici la répartition des VLANs par étage et par service :

| Étage | ID VLAN | Nom du Service | Sous-réseau IP |

|---|---|---|---|

| 1er étage | VLAN 60 | Infirmerie | 192.168.6.0/24 |

| 1er étage | VLAN 70 | Urgences | 192.168.7.0/24 |

| 1er étage | VLAN 80 | Accueil | 192.168.8.0/24 |

| 2ème étage | VLAN 30 | Laboratoire | 192.168.3.0/24 |

| 2ème étage | VLAN 40 | Médecine | 192.168.4.0/24 |

| 2ème étage | VLAN 50 | Pharmacie | 192.168.5.0/24 |

| 3ème étage | VLAN 10 | Administration | 192.168.1.0/24 |

| 3ème étage | VLAN 20 | IT (Informatique) | 192.168.2.0/24 |

Étape 2 : Création des VLANs

Configuration du Switch pour le 1er Étage

Les VLANs sont créés et configurés sur les switch pour segmenter les services hospitaliers. Les ports sont assignés en mode accès pour les appareils finaux et en mode trunk pour la connexion au routeur.

Switch#enable

Switch#configure

Switch(config)#int range fa0/2-3

Switch(config-if-range)#switchport mode access

Switch(config-if-range)#switchport access vlan 80

% Access VLAN does not exist. Creating vlan 80

Switch(config-if-range)#int range fa0/4-5

Switch(config-if-range)#switchport mode access

Switch(config-if-range)#switchport access vlan 70

% Access VLAN does not exist. Creating vlan 70

Switch(config-if-range)#int range fa0/6-7

Switch(config-if-range)#switchport mode access

Switch(config-if-range)#switchport access vlan 60

% Access VLAN does not exist. Creating vlan 60

Switch(config-if-range)#do wr

Pour renommer les VLANs

vlan 80

name Accueil

exit

vlan 70

name Urgence

exit

vlan 60

name Infirmerie

exit

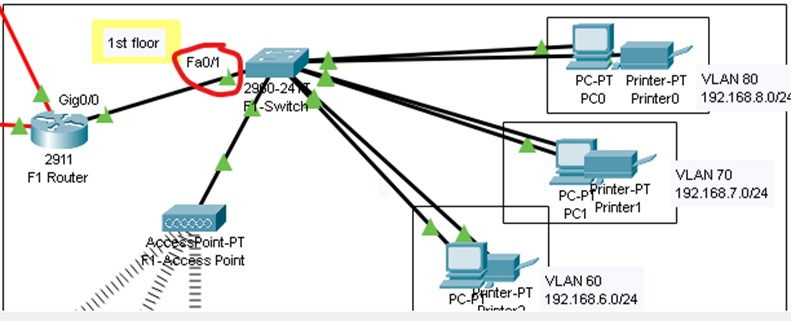

Ports d’Accès et Trunks

Sur chaque switch, les ports sont configurés selon deux modes principaux :

Mode Accès (Access Mode) :

Les ports connectés directement aux appareils finaux (PC, imprimantes, etc.) sont configurés en mode accès. Chaque port en mode accès appartient à un seul VLAN, ce qui permet de segmenter le réseau et d’isoler le trafic des différents services.Mode Trunk (Trunk Mode) :

Les ports qui relient les switchs aux routeurs ou à d’autres switchs sont configurés en mode trunk. Un port trunk peut transporter le trafic de plusieurs VLANs simultanément grâce à l’étiquetage 802.1Q. Cela permet au routeur ou aux switchs de distinguer à quel VLAN appartient chaque trame et de gérer correctement la communication entre les VLANs.

Switch(config)#int range fa0/1

Switch(config-if-range)#switchport mode trunk

Switch(config-if-range)#do wr

Note : Mêmes configurations pour les autres switches

Étape 3 : Routage Inter-VLAN — La Technique “Router-on-a-Stick”

Pour que les appareils de différents VLANs puissent communiquer entre eux (par exemple, un médecin du VLAN 40 doit pouvoir accéder à une information du laboratoire dans le VLAN 30), un routage est nécessaire.

La technique “Router-on-a-Stick” a été implémentée sur chaque routeur d’étage. Elle consiste à :

- Créer des sous-interfaces virtuelles sur l’interface physique du routeur connectée au switch (ex:

GigabitEthernet0/0). - Assigner chaque sous-interface à un VLAN spécifique (ex:

GigabitEthernet0/0.10pour le VLAN 10). - Configurer l’encapsulation

dot1Qsur chaque sous-interface pour qu’elle reconnaisse les trames étiquetées du VLAN correspondant. - Attribuer une adresse IP à chaque sous-interface, qui servira de passerelle par défaut pour tous les appareils de ce VLAN.

Exemple pour le Routeur R1 :

Router(config)#interface serial0/2/0

Router(config-if)#ip address 10.10.10.5 255.255.255.252

Router(config)#interface serial0/2/1

Router(config-if)#ip address 10.10.10.9 255.255.255.252

Router(config)#interface GigabitEthernet0/0.80

Router(config-subif)#encapsulation dot1Q 80

Router(config-subif)#ip address 192.168.8.1 255.255.255.0

Router(config-subif)#exit

Router(config)#interface GigabitEthernet0/0.70

Router(config-subif)#encapsulation dot1Q 70

Router(config-subif)#ip address 192.168.7.1 255.255.255.0

Router(config-subif)#exit

Router(config)#interface GigabitEthernet0/0.60

Router(config-subif)#encapsulation dot1Q 60

Router(config-subif)#ip address 192.168.6.1 255.255.255.0

Router(config-subif)#do wr

Étape 4 : Attribution Automatique d’Adresses IP : Service DHCP

Pour simplifier la gestion des adresses IP, chaque routeur a été configuré comme serveur DHCP. Des pools DHCP distincts ont été créés pour chaque VLAN.

Chaque pool DHCP fournit automatiquement aux appareils connectés :

- Une adresse IP dans le bon sous-réseau.

- Le masque de sous-réseau.

- L’adresse de la passerelle par défaut (l’IP de la sous-interface du routeur).

- L’adresse du serveur DNS.

Exemple de configuration sur un routeur R1 :

Router> enable

Router# config

Router(config)# service dhcp

# Pool DHCP pour le VLAN Accueil

Router(config)# ip dhcp pool Accueil

Router(dhcp-config)# network 192.168.8.0 255.255.255.0

Router(dhcp-config)# default-router 192.168.8.1

Router(dhcp-config)# dns-server 192.168.8.1

Router(dhcp-config)# exit

# Pool DHCP pour le VLAN Urgence

Router(config)# ip dhcp pool Urgence

Router(dhcp-config)# network 192.168.7.0 255.255.255.0

Router(dhcp-config)# default-router 192.168.7.1

Router(dhcp-config)# dns-server 192.168.7.1

Router(dhcp-config)# exit

# Pool DHCP pour le VLAN Infirmerie

Router(config)# ip dhcp pool Infirmerie

Router(dhcp-config)# network 192.168.6.0 255.255.255.0

Router(dhcp-config)# default-router 192.168.6.1

Router(dhcp-config)# dns-server 192.168.6.1

Router(dhcp-config)# exit

Étape 5 : Routage Dynamique avec OSPF

OSPF (Open Shortest Path First) est un protocole de routage dynamique à état de lien qui utilise l’algorithme Dijkstra pour calculer le chemin le plus court dans un réseau. Il permet aux routeurs d’échanger des informations sur les routes assurant une communication efficace entre les VLANs et les étages de l’hôpital via une topologie hiérarchique Exemple de configuration du Routeur1

Router>enable

Router#config

Router(config)#router ospf 10

Router(config-router)#network 10.10.10.4 0.0.0.3 area 0

Router(config-router)#network 10.10.10.8 0.0.0.3 area 0

Router(config-router)#network 192.168.6.0 0.0.0.255 area 0

Router(config-router)#network 192.168.7.0 0.0.0.255 area 0

Router(config-router)#network 192.168.8.0 0.0.0.255 area 0

Étape 6 : Sécurité – Configuration SSH des routeurs et Port-Security

SSH Configuration

SSH (Secure Shell) est un protocole sécurisé permettant un accès à distance à la ligne de commande (CLI) d’un routeur ou d’un switch, en chiffrant les communications pour protéger contre les interceptions, contrairement à Telnet qui transmet les données en clair. Dans ce projet, SSH est configuré pour permettre à un administrateur (par exemple, depuis le VLAN IT) de gérer les routeurs de manière sécurisée.

Router(config)#hostname ROUTER1

ROUTER1 (config)#ip domain-name hospital.local

ROUTER1 (config)#username admin password secret123

ROUTER1 (config)#crypto key generate rsa modulus 1024

ROUTER1 (config)#line vty 0 15

ROUTER1 (config-line)#login local

ROUTER1 (config-line)#transport input ssh

Remote login Test

ssh -l username @ip

Depuis un PC vers Routeur 1

ssh -l admin 192.168.6.1

Port-Security : Configuration

Le Port Security est une fonctionnalité qui permet de contrôler quels périphériques peuvent se connecter à un port d’un switch, en se basant sur leur adresse MAC. C’est une mesure de sécurité pour empêcher qu’un intrus branche un PC non autorisé sur ton réseau. On configure Port Security uniquement sur les ports qui sont en mode access (c’est-à-dire connectés aux PC, imprimantes, serveurs, etc.). On n’applique pas Port Security sur le port qui est relié au routeur (port de type trunk ou lien vers d’autres équipements réseau),

Switch(config)#interface fa0/2

Switch(config-if)#switchport port-security maximum 1

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security violation shutdown

Conclusion

Ce projet illustre la conception et la mise en œuvre d’un réseau hospitalier segmenté, scalable et sécurisé à l’aide de Packet Tracer. La segmentation par VLANs garantit l’isolation des services critiques, tandis que le protocole OSPF assure une communication inter-étages efficace. Les mécanismes de sécurité, tels que SSH et la sécurité des ports, renforcent la protection contre les accès non autorisés.